Туннель OpenVPN

В ИКС можно создать систему туннелей OpenVPN. Она построена следующим образом: один компьютер выбирается сервером (в рамках ИКС настраивается OpenVPN-сеть), а все остальные — клиентами (в рамках ИКС настраиваются OpenVPN-туннели).

На сервере прописывается адресация пространства внутри OpenVPN-сети (рекомендуется оставить значение по умолчанию) и размещаются SSL-сертификаты, а на клиентах указывается внешний IP-адрес сервера. Также указывается порт обмена данными, что позволяет подключаться к серверу, который находится за межсетевым экраном или NAT, при помощи перенаправления портов.

Чтобы прописать необходимые сертификаты от сервера клиентам, выполните следующие действия:

- На сервере в меню Сеть > Провайдеры и сети создайте OpenVPN-сеть.

- Настройте подключение OpenVPN.

- В меню Пользователи и статистика > Пользователи создайте пользователя для подключения к OpenVPN.

- В меню Сеть > VPN > Пользователи откройте созданному пользователю доступ к OpenVPN.

- В индивидуальном модуле пользователя выгрузите сертификат с расширением *.ovpn.

- Информацию из скачанного файла (*.ovpn) разбейте на три файла:

- ca.crt — в данный файл поместите информацию, которая содержится между тегами <ca></ca>;

- client.crt — информация, которая содержится между тегами <cert></cert>;

- client.key — информация, которая содержится между тегами <key></key>.

- Импортируйте корневой сертификат, а затем — клиентский, с указанием ключа на клиентском сервере.

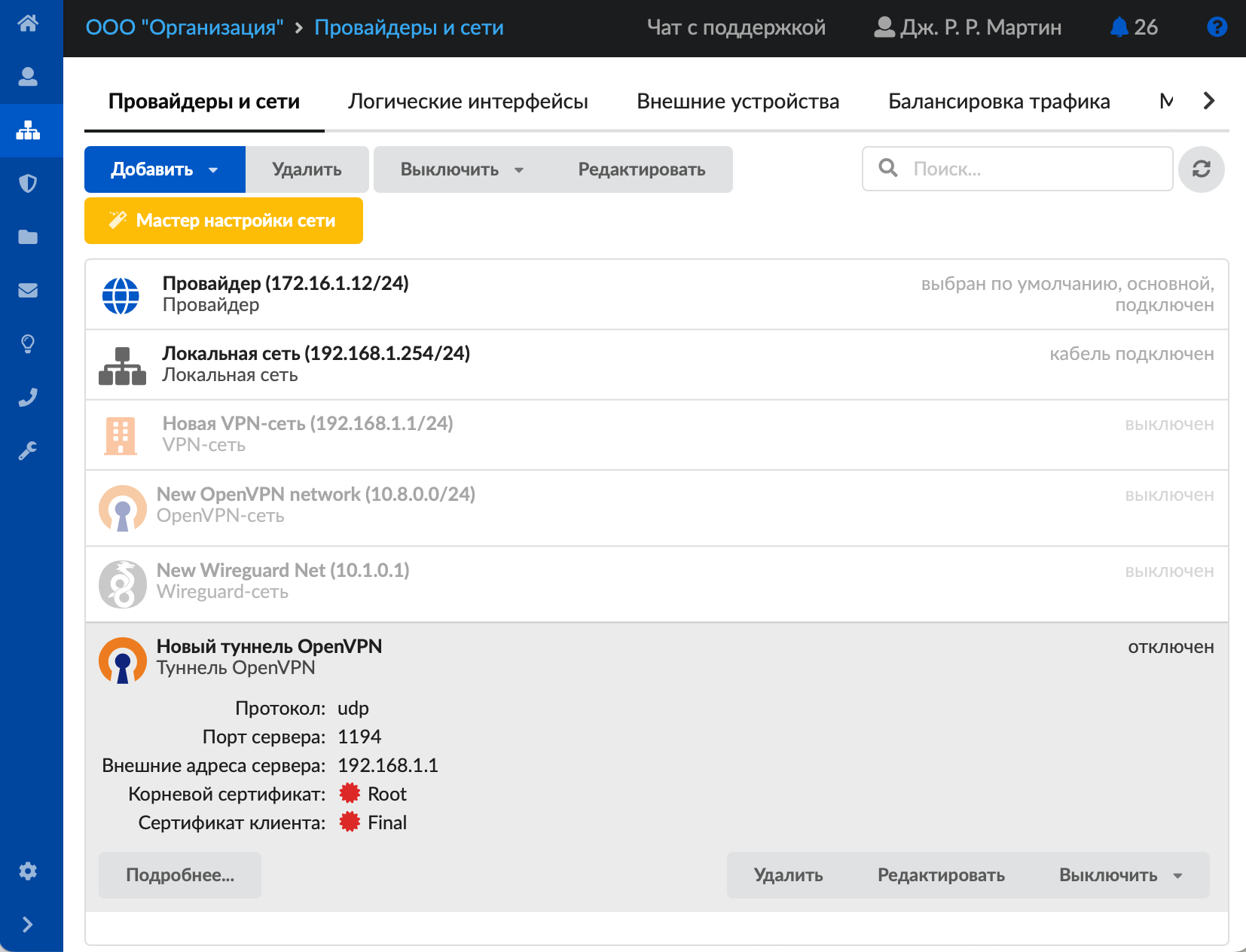

- Добавьте OpenVPN-туннель. В меню Сеть > Провайдеры и сети нажмите кнопку «Добавить» и выберите «Туннели > Туннель OpenVPN».

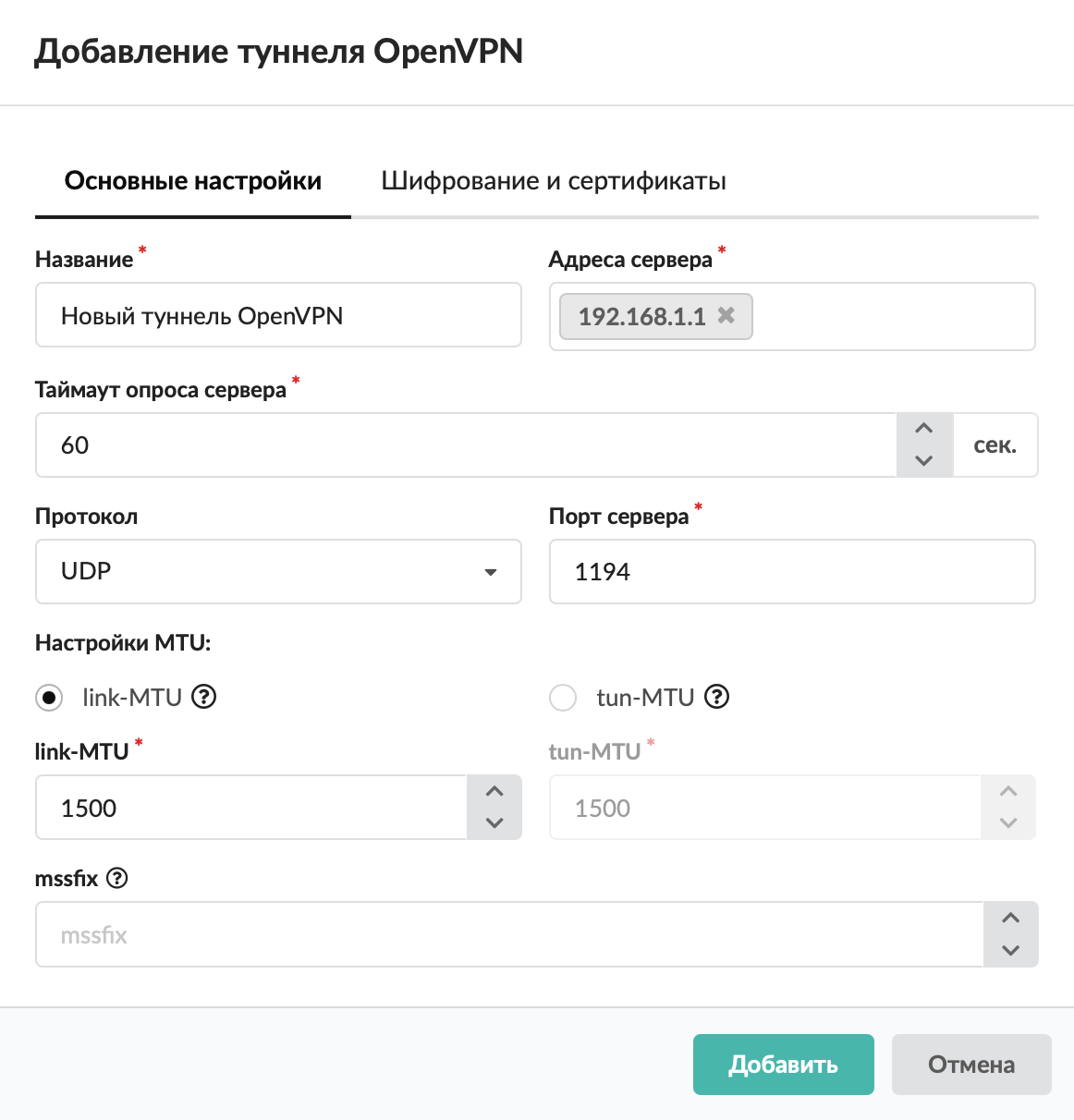

- На вкладке «Основные настройки» введите название туннеля.

- Выберите адреса сервера.

- Укажите значение таймаута опроса сервера.

- При необходимости измените протокол. По умолчанию установлен протокол UDP.

- Укажите порт сервера.

- Установите переключатель:

- link-MTU (в байтах). Это объем передаваемых данных, при превышении которого информация будет разбиваться на небольшие блоки перед отправкой по сети. По умолчанию установлено значение 1500 байт;

- tun-MTU (в байтах). Это максимальный объем данных, который может быть передан протоколом за одну итерацию. По умолчанию установлено значение 1500 байт.

- Если требуется, укажите значение mssfix. Данный параметр нужен для того, чтобы сеансы TCP, работающие через туннель, ограничили размеры отправляемых пакетов таким образом, чтобы после их инкапсуляции OpenVPN размер результирующего пакета UDP, который OpenVPN отправляет своему партнеру, не превышал максимальное количество байт. Имеет смысл использовать при работе OpenVPN по протоколу UDP.

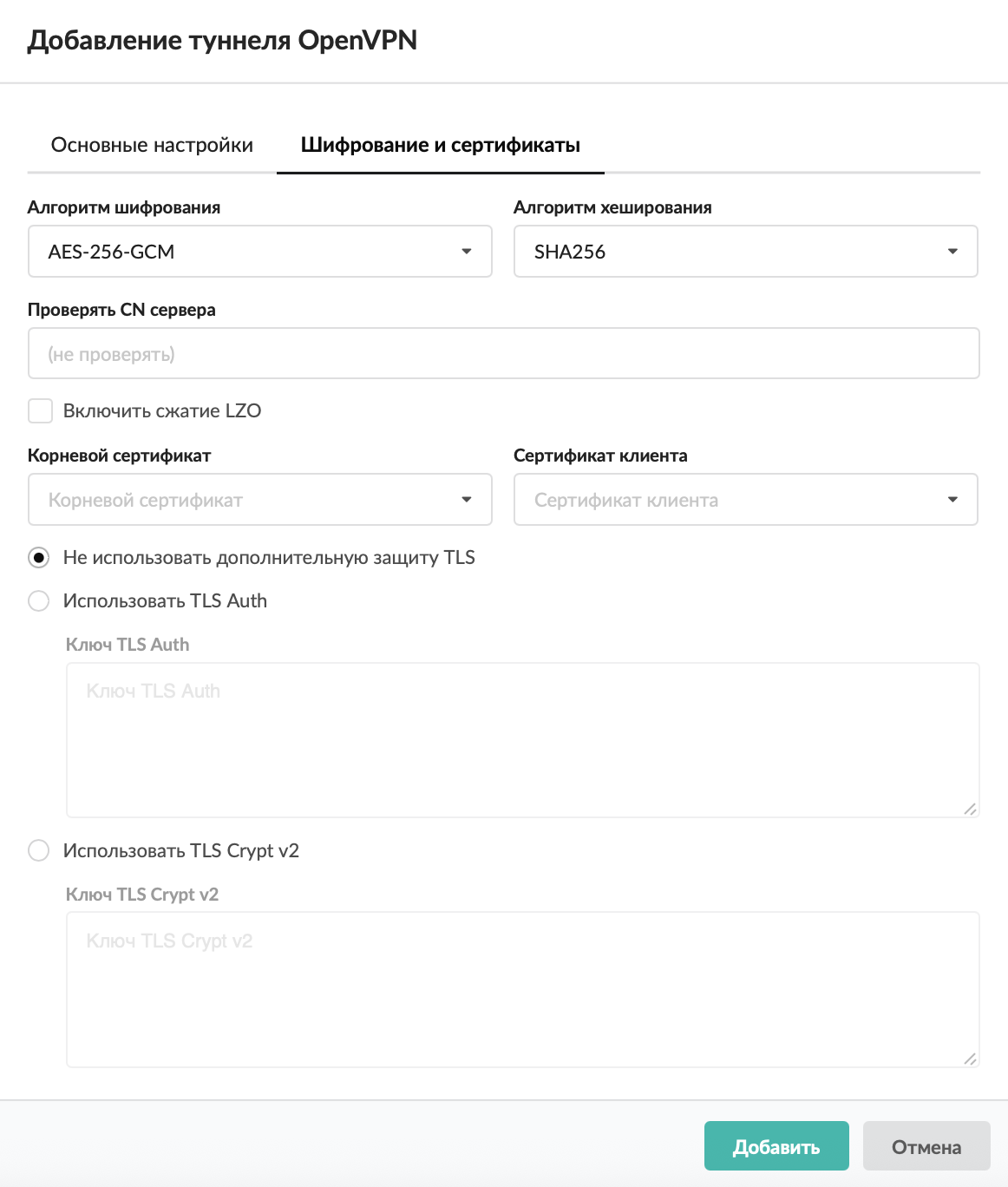

- На вкладке «Шифрование и сертификаты» можно изменить алгоритмы шифрования и хеширования, включить сжатие LZO.

- Для того чтобы увеличить уровень безопасности, укажите CN сервера.

- Выберите сертификаты, импортированные в Шаге 7.

- Выберите:

- Не использовать дополнительную защиту TLS;

- Использовать TLS Auth — в поле «Ключ TLS Auth» вставьте содержимое файла *.ovpn, которое расположено между тегами <tls-auth></tls-auth>;

- Использовать TLS Crypt v2 — в поле «Ключ TLS Crypt v2» вставьте содержимое файла*.ovpn, которое расположено между тегами <tls-crypt-v2></tls-crypt-v2>.

- Нажмите «Добавить» — новый туннель появится в списке.

Сайт ИКС

Сайт ИКС Скачать ИКС

Скачать ИКС Чейнджлог

Чейнджлог