Детектор атак Suricata

Модуль «Детектор атак Suricata» предназначен для запуска, настройки и конфигурирования используемой в ИКС open source IPS/IDS-системы Suricata. Данная система была разработана Open Information Security Foundation в 2009 году. Suricata поддерживает многозадачность и, как следствие, отличается высокой производительностью, которая позволяет обрабатывать трафик до 10 Гбит/сек. на обычном оборудовании и многое другое, в том числе обладает полной поддержкой формата правил Snort.

Для открытия модуля перейдите в меню Защита > Детектор атак Suricata.

В модуле расположены следующие вкладки:

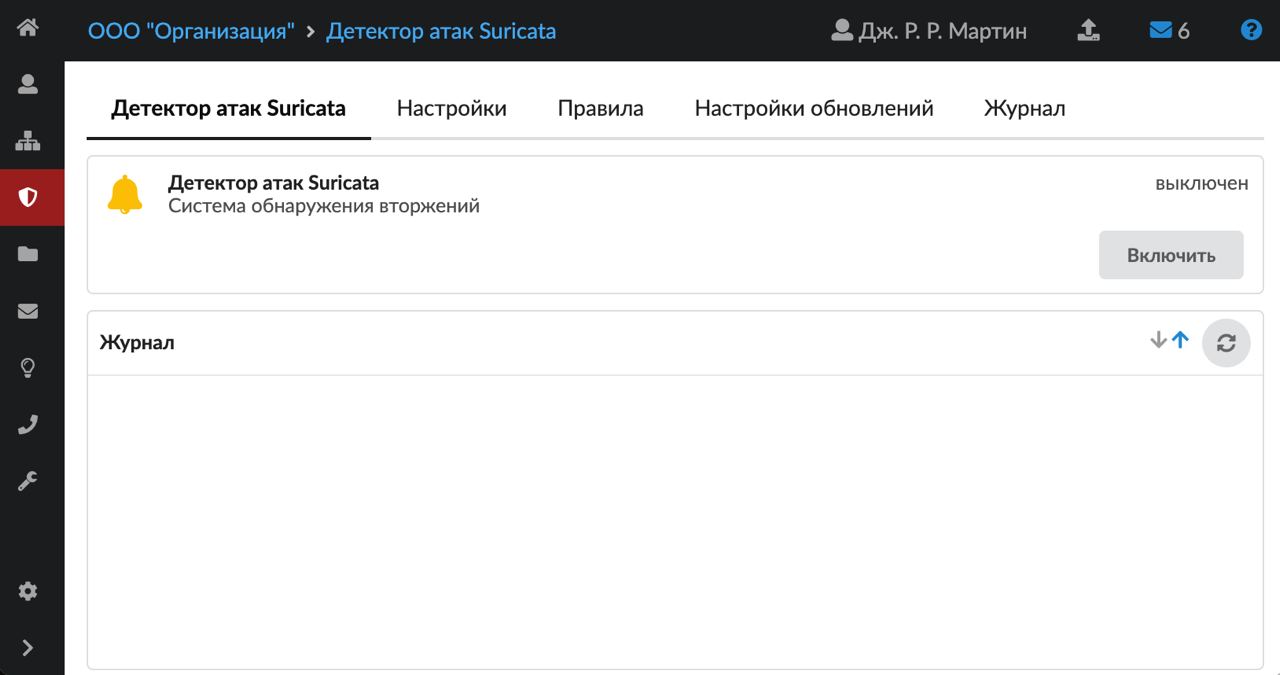

Детектор атак Suricata

На данной вкладке отображается состояние службы «Детектор атак Suricata»:

- статус службы (запущен, остановлен, выключен, не настроен);

- кнопка «Включить» («Выключить») — позволяет запустить или остановить службу;

- журнал последних событий.

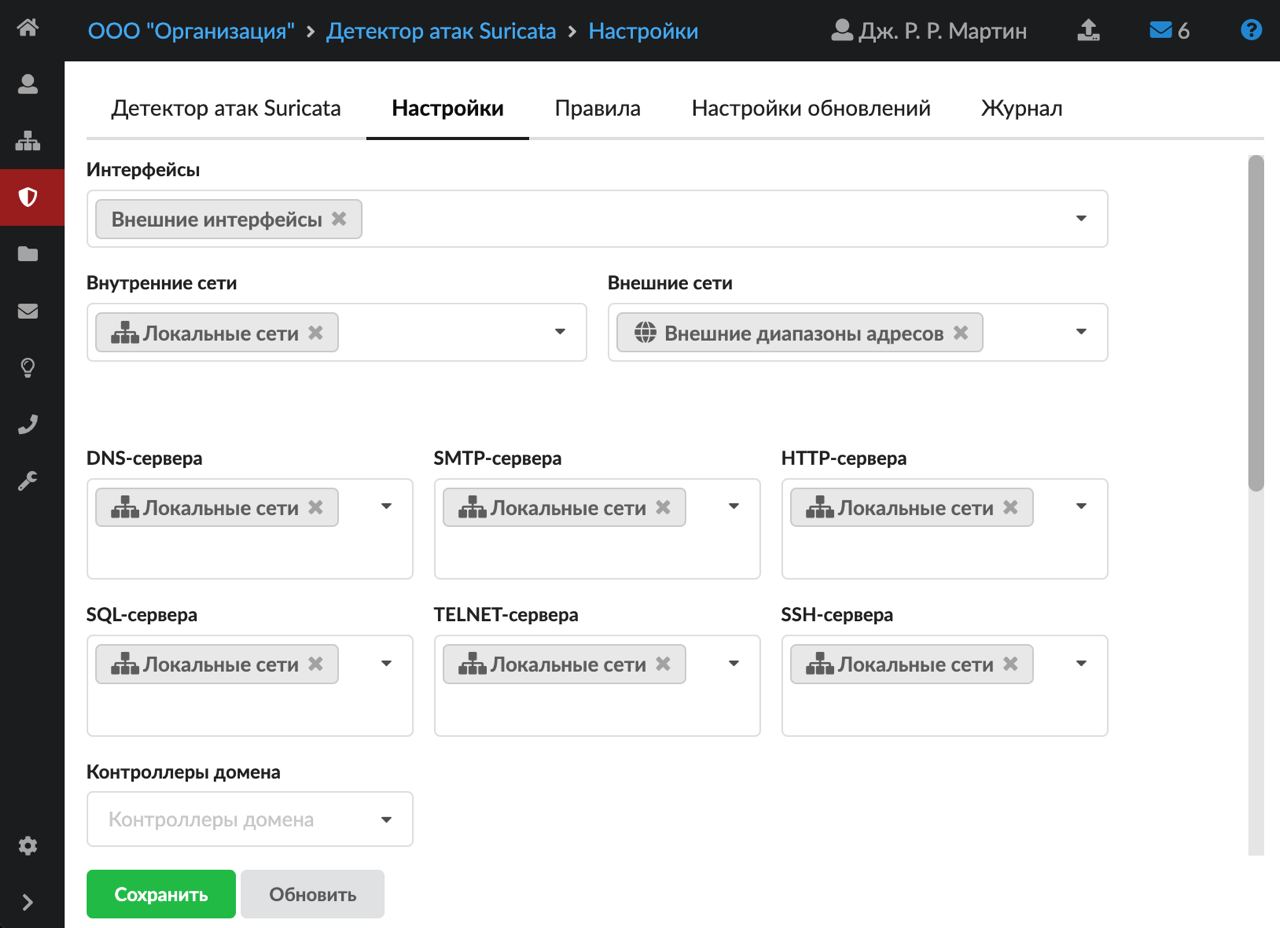

Настройки

Данная вкладка предназначена для настройки работы Детектора атак Suricata.

Для корректного применения базы сигнатур модуля укажите расположение объектов (сетей, серверов и портов), подверженных проверке.

Здесь можно указать внутренние и внешние сети, диапазоны адресов различных серверов, а также используемые порты. Всем этим переменным присвоены значения по умолчанию, с которыми детектор атак может корректно запуститься.

По умолчанию анализируется трафик на внешних интерфейсах. Для анализа трафика локальной сети в поле «Интерфейсы» добавьте значение «Локальные сети».

Конфигурации по умолчанию можно изменить, выбрав в списках нужные значения либо указав их вручную.

Для ячеек в блоках «сети» и «сервера» допустимыми являются следующие значения: доменное имя (host.ru); IP-адрес (192.168.1.1); IP-адрес/префикс (192.168.1.1/24); IP-адрес:маска (192.168.1.1:255.255.255.0); диапазон IP-адресов (192.168.1.1 - 192.168.1.254); пользователь; группа; локальная, внутренняя сеть, VPN, OpenVPN, Wi-Fi-сети; другие объекты, которыми оперирует ИКС.

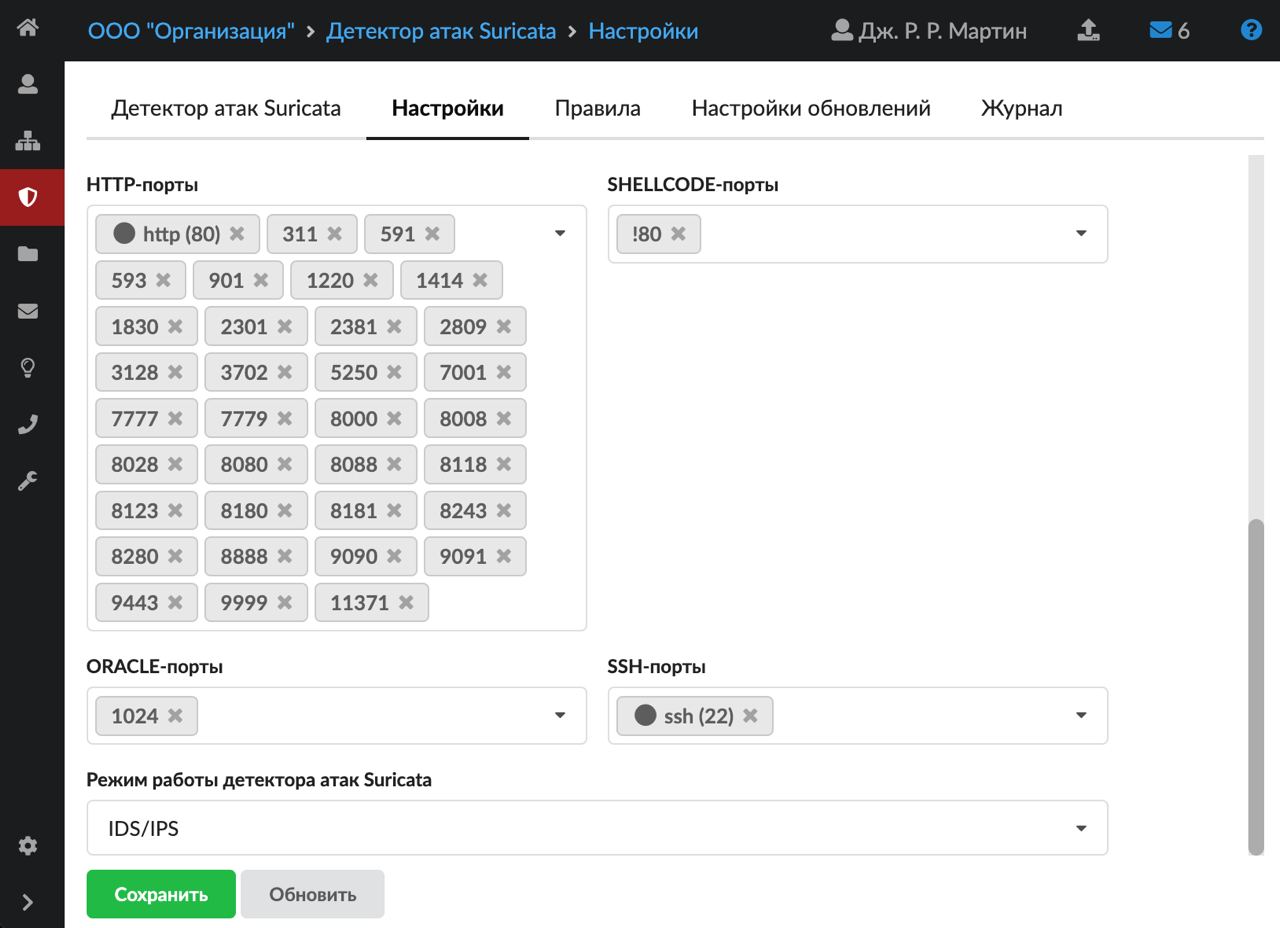

Для ячеек в блоке «порты» допустимыми являются следующие значения: номер порта (25, 110); диапазон портов (1000-2000); порты, заведенные на ИКС. Для ячейки «SHELLCODE-порты» также допустимо исключение портов (например, !80).

На данной вкладке также можно выбрать режим работы Детектора атак: IDS/IPS, IPS, IDS.

- Для работы детектора атак в режиме IPS используется фреймворк Netmap. Он позволяет работать с сетевыми картами в двух режимах:

- Режим эмулирования.

- Нативный режим.

Нативный режим является предпочтительным и возможен при условии поддержки его сетевыми адаптерами. Данный режим позволяет обрабатывать трафик с минимальными потерями в скорости. Он включается автоматически, если в поле «Интерфейсы» в настройках детектора атак указаны исключительно адаптеры из следующего списка: cxgbe, em, igb, lem, ixgbe, ixl, re, vtnet.

Если в поле «Интерфейсы» указан хотя бы один интерфейс не из этого списка, Netmap будет работать в режиме эмулирования, основным недостатком которого является потеря скорости обработки пакетов и вероятное значительное уменьшение скорости интернет-канала.

- При использовании режима IDS Детектор атак также может обрабатывать трафик с высокой скоростью на сетевых картах, которые не поддерживают нативный режим Netmap. Однако при использовании данного режима отсутствует возможность блокировки трафика Детектором атак.

Чтобы изменения вступили в силу, нажмите «Сохранить».

Внимание! Suricata работает с PPPoE-провайдерами только в режиме IDS.

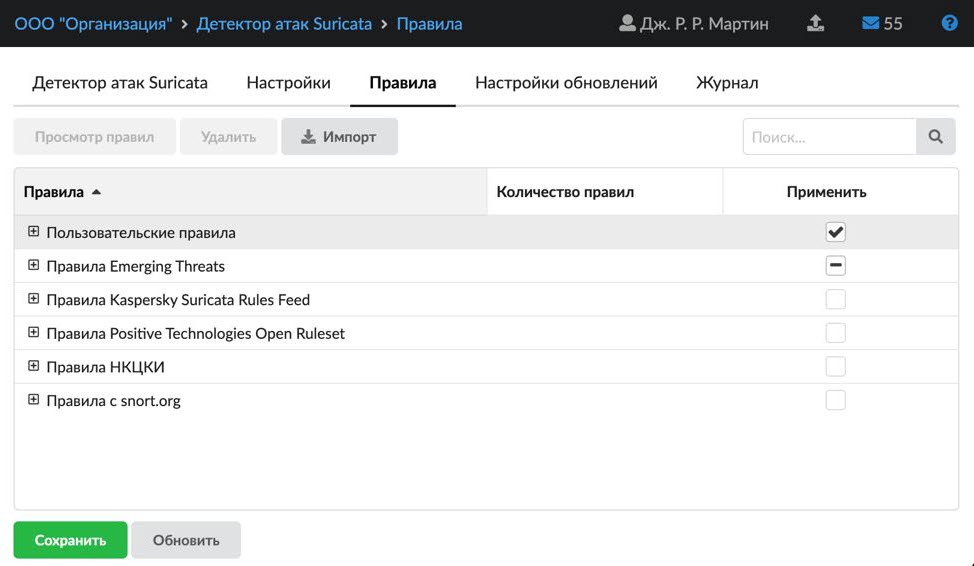

Правила

На данной вкладке отображаются возможные базы модуля Детектора атак Suricata.

Существуют следующие базы правил:

- правила с сайта snort.org;

- правила Emerging Threats;

- правила Kaspersky Suricata Rules Feed;

- правила Positive Technologies Open Ruleset;

- правила НКЦКИ.

Каждая база содержит набор скачиваемых файлов. В каждом файле находится набор правил, объединенных по цели защиты.

Для работы набора правил из базы необходимо, чтобы данная база была скачана. Если база не скачана, то напротив каждого файла отобразится надпись: «не загружено». Если база была загружена, можно выбрать применение всей базы целиком, установив флаг в столбце «Применить». Если необходимо применить определенный файл или, наоборот, не применять его, установите флаг в столбце «Применить» соответствующего файла. Для применения выбранной базы необходимо нажать кнопку «Сохранить».

Напротив каждого файла показано, какое количество правил в нем содержится. В правом верхнем углу вкладки расположен поиск по названию файла или по ID правила в файле.

Для просмотра правил и выбора действия нажмите на имя файла — откроется новое диалоговое окно с таблицей. В таблице расположены следующие поля:

- ID правила — номер правила;

- приоритет — значение угрозы;

- предупреждение — описание производимой атаки;

- классификация — класс атаки;

- действие — определяет, что необходимо сделать при обнаружении данной атаки (alert — записать в собственный лог обнаружение и пропустить, drop — уничтожить пакет, pass — пропустить, reject — уничтожить пакет и уведомить отправителя о данном событии);

- направление — определяет источник и назначение действия правила;

- включение/выключение соответствующего правила.

Каждый столбец в таблице можно отсортировать по содержимому.

Поиск работает по всем столбцам. К результатам поиска возможно применение группового действия. Также групповое действие возможно применить к правилам, выделенным при помощи горячих клавиш <Ctrl+левая кнопка мыши>.

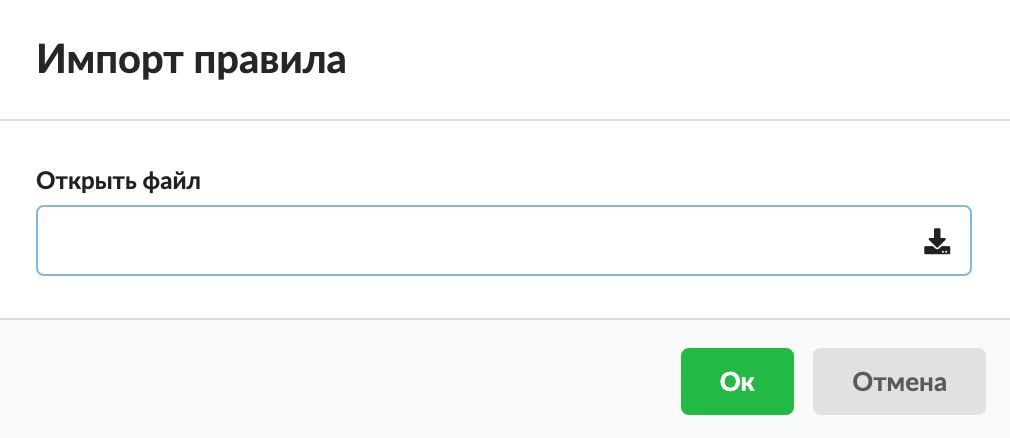

На вкладке предусмотрена возможность импортировать правила работы Детектора атак Suricata. Выберите нужный набор правил и нажмите кнопку «Импорт».

Правила для импорта можно предварительно создать и настроить в соответствии с вашими запросами.

В появившемся окне импрота правила выберите нужный файл и нажмите «Ок».

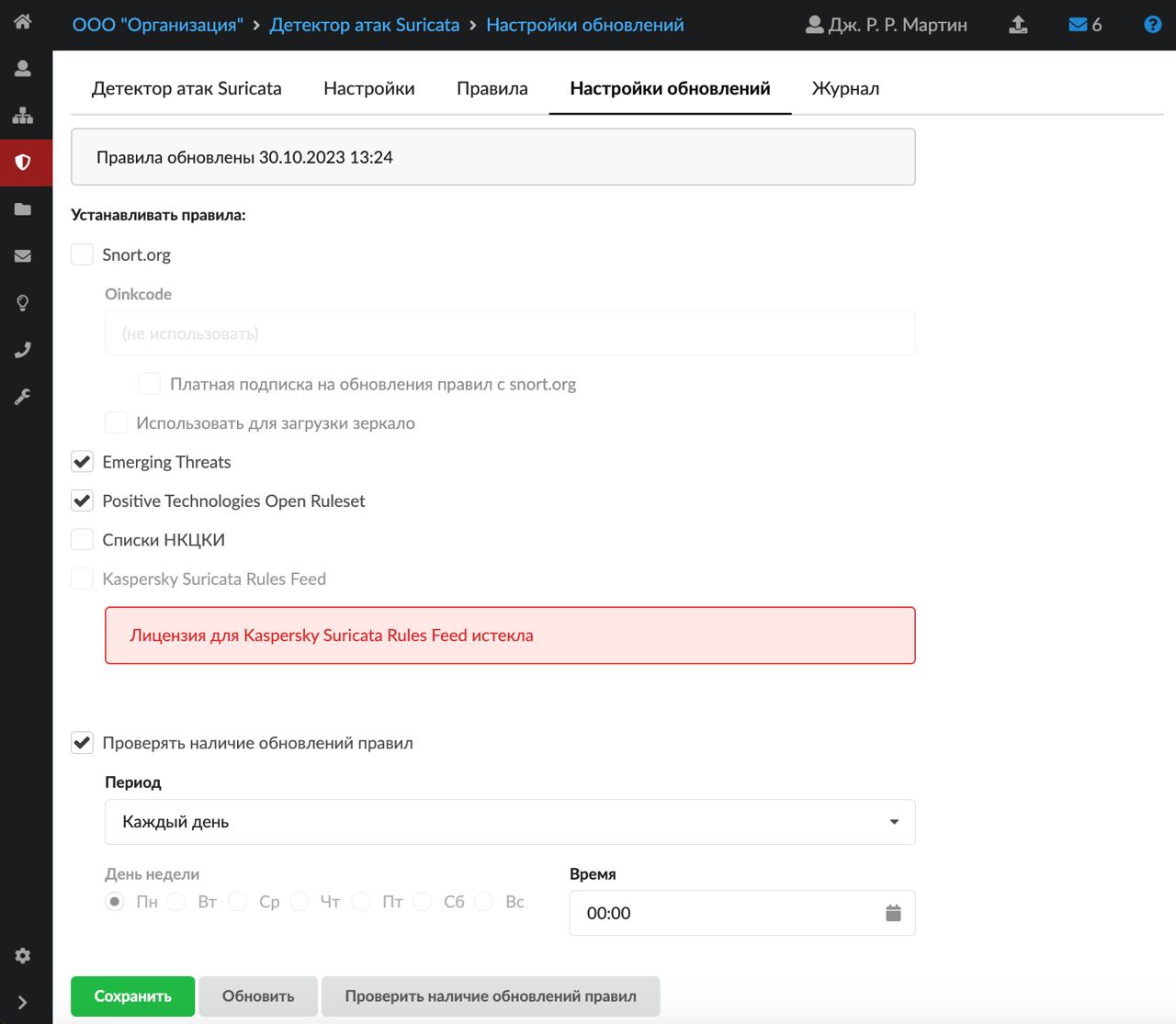

Настройки обновлений

Данная вкладка предназначена для настройки процесса обновления правил модуля. Активно занимаются разработкой правил для систем предотвращения вторжений две компании — Sourcefire и Emerging Threats.

Чтобы скачать базы «Snort.org», выполните следующие действия:

-

Зарегистрируйтесь на сайте snort.org. При необходимости оформите платную подписку.

-

В личном кабинете сайта получите Oinkcode для скачивания правил.

-

В ИКС установите флаг «Snort.org» и ведите код в поле «Oinkcode».

-

Установите флаг «Платная подписка на обновления правил с snort.org» в том случае, если вы оформили платную подписку на обновления правил с snort.org в Шаге 1.

- Если требуется скачать обновления с зеркала, установите флаг «Использовать для загрузки зеркало».

-

Нажмите «Сохранить».

Правила можно скачать при наличии кода.

Внимание! Права подписчика отличаются от обычного зарегистрированного пользователя.

После удачного скачивания правил от данного разработчика они будут отображаться на вкладке «Правила» без надписи: «не загружено».

Чтобы скачать базы «Emerging Threats», «Positive Technologies Open Ruleset» и (или) «Списки НКЦКИ», «Kaspersky Suricata Rules Feed» просто установите соответствующие флаги и нажмите «Сохранить».

На вкладке также можно задать проверку наличия обновлений для правил, которые были загружены, и указать время для данной операции. Если флаг «Проверять наличие обновлений правил» установлен, то в заданное время ИКС будет проверять наличие доступных обновлений. При наличии новых правил ИКС их скачает.

Для того чтобы проверить наличие обновлений и скачать их не в заданное время, нажмите кнопку «Проверить наличие обновлений правил».

Внимание! Если установлен флаг «Snort.org», но при этом не указан код в поле «Oinkcode» и не установлен флаг «Использовать для загрузки зеркало», то кнопка проверки наличия обновлений правил будет недоступна.

Чтобы изменения вступили в силу, нажмите «Сохранить».

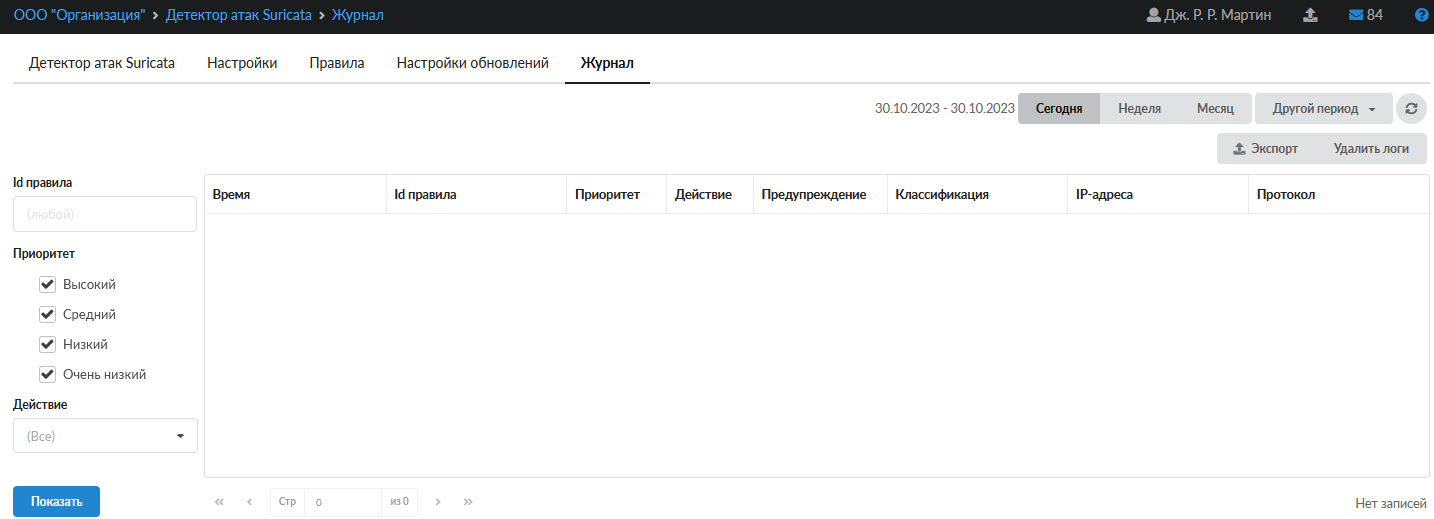

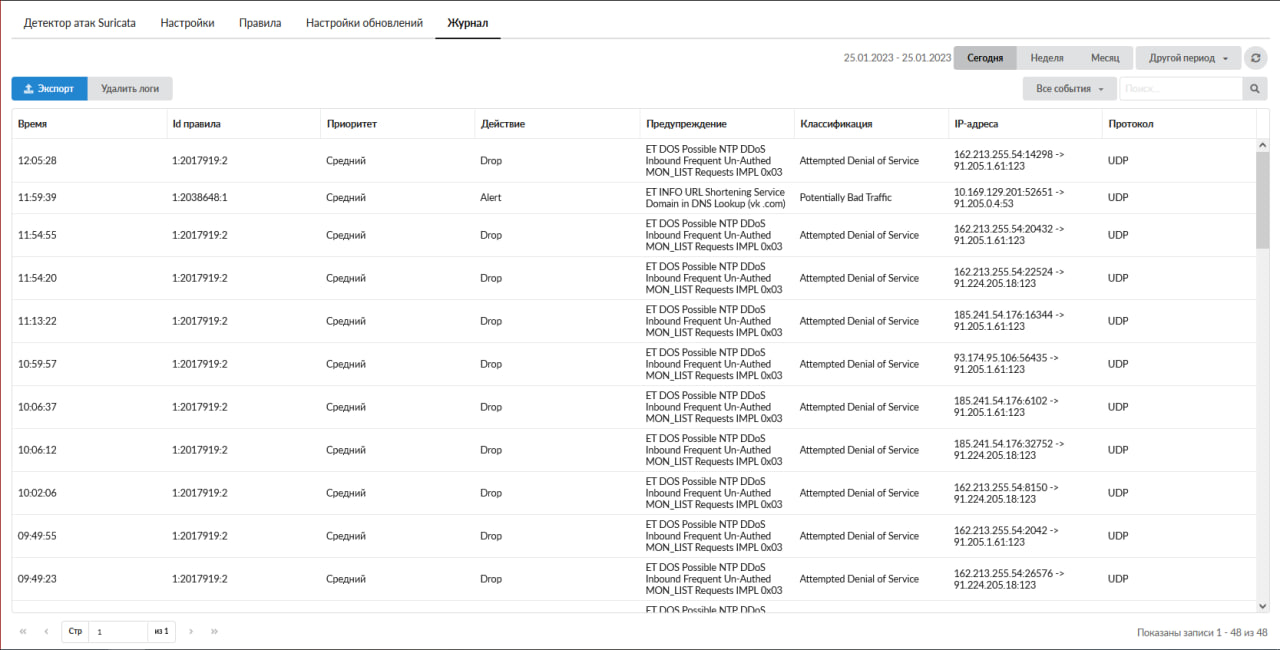

Журнал

На данной вкладке отображаются сообщения при обнаружении трафика, подходящего под какое-либо активное правило Детектора атак Suricata.

Управление записями журнала является стандартным. Также можно воспользоваться дополнительными фильтрами, расположенными слева.

Действия в журнале имеют следующие значения:

- Pass — Suricata прекратит сканирование пакета и разрешит его, не создавая предупреждения.

- Drop — при работе в режиме IPS Suricata немедленно прекратит обработку пакета и сгенерирует предупреждение. Если соединение, сгенерировавшее пакет, использует TCP, время ожидания истечет.

- Reject — когда Suricata работает в режиме IPS, будет отправлен пакет сброса TCP, и Suricata отбросит соответствующий пакет.

- Alert — Suricata создаст предупреждение и зарегистрирует его для дальнейшего анализа.

Поиск срабатывает по всем столбцам, кроме «Приоритет» и «Действие».

При удалении записей на данной вкладке удалятся все логи службы за выбранный период времени.

Сайт ИКС

Сайт ИКС Скачать ИКС

Скачать ИКС Чейнджлог

Чейнджлог