Настройки авторизации

Модуль «Настройки авторизации» предназначен для настройки соединения с доменом в сети при помощи сетевого протокола Kerberos или LDAP.

Данные типы авторизации используются, когда необходимо авторизовать пользователей AD. Авторизация будет выполнена прозрачно, без запроса логина и пароля. Использование данных типов предполагает прямое указание прокси в браузере или других программах, которые их поддерживают.

Для открытия модуля перейдите в меню Пользователи и статистика > Настройки авторизации.

В модуле расположены следующие вкладки с соответствующими настройками:

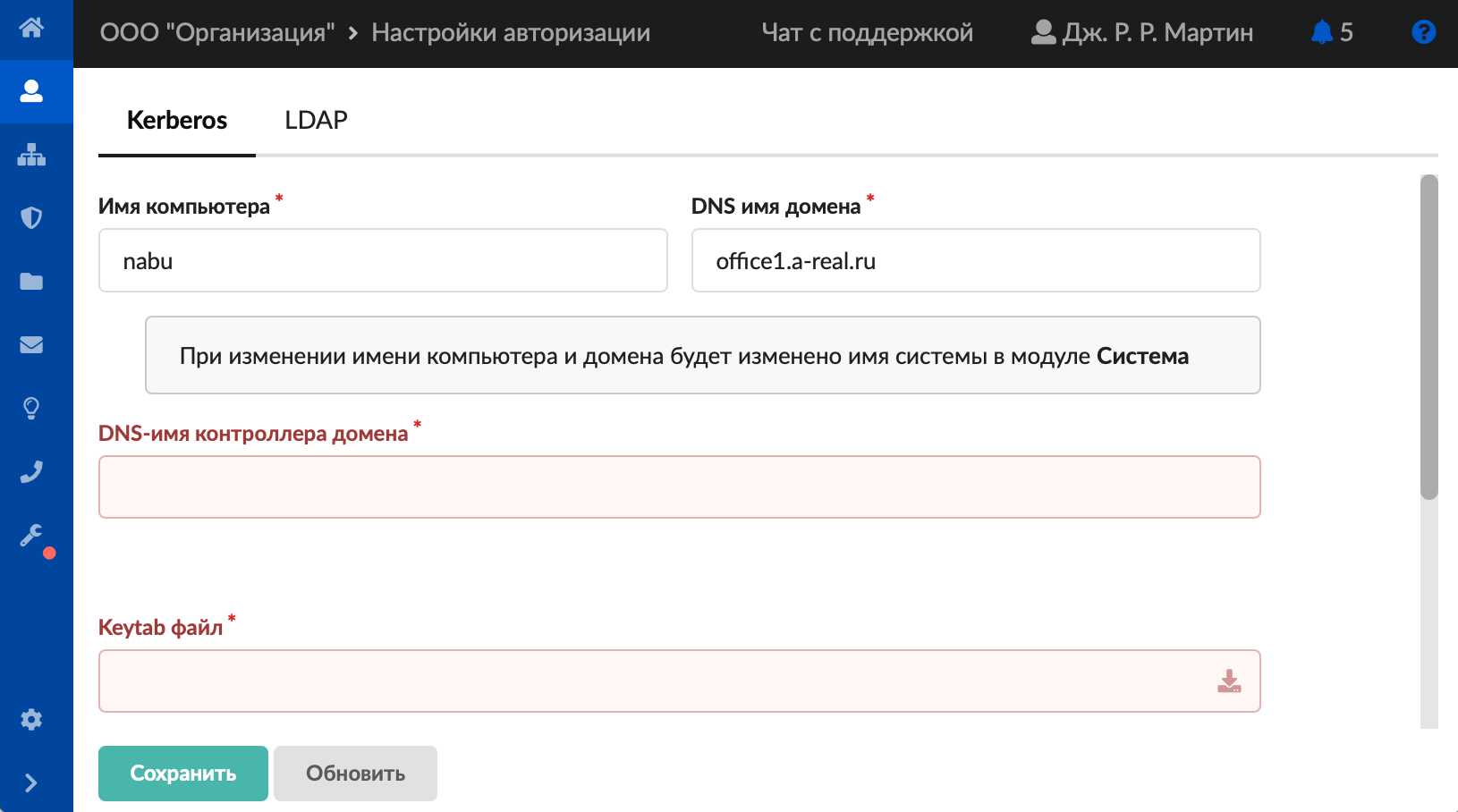

Kerberos

Данная вкладка предназначена для подключения к контроллеру домена по протоколу сетевой аутентификации Kerberos.

- Заполните все поля вкладки:

- «Имя компьютера» — задает hostname;

- «DNS имя домена» — задает имя домена, в котором ИКС будет как пользователь;

- «DNS-имя контроллера домена» — укажите соответствующее имя;

- «Keytab файл» — предназначено для загрузки Keytab-файла.

- Загрузите Keytab-файл по кнопке

.

. - Нажмите «Сохранить».

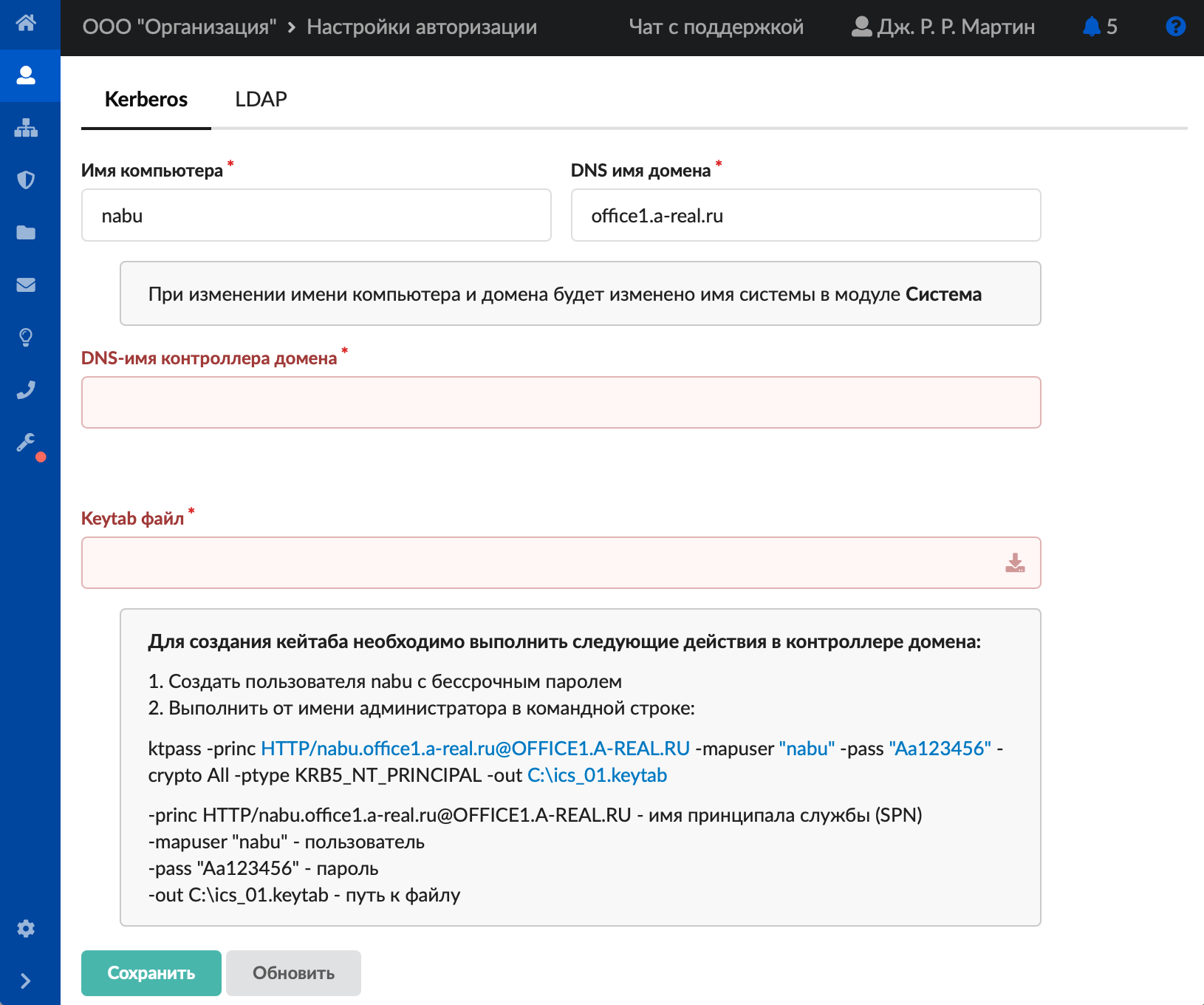

Пример создания Keytab-файла

Имя компьютера — Test, имя домена — test.ru. Для создания Keytab-файла выполните следующие действия на контроллере домена:

- Создайте пользователя Test с бессрочным паролем, имя не должно содержать кириллических символов.

- Выполните от имени администратора в командной строке:

ktpass -princ HTTP/Test.test.ru@TEST.RU -mapuser "Test" -pass "Aa123456" -crypto All -ptype KRB5_NT_PRINCIPAL -out C:\ics_01.keytab

где:

- -princ HTTP/Test.test.ru@TEST.RU — имя принципала службы (SPN);

- -mapuser "Test" — пользователь, созданный в контроллере домена;

- -pass "Aa123456" — пароль созданного пользователя;

- -out C:\ics_01.keytab — путь до создаваемого Keytab-файла с указанием его имени.

Для удобства команда создания Keytab-файла указана в веб-интерфейсе на вкладке «Kerberos». Она изменяется в соответствии с введенными значениями полей.

Внимание! При интеграции ИКС с LDAP-сервером FreeIPA команда для генерации keytab-файла, подходящего для настройки Kerberos, будет отличаться. Команда также выводится для удобства на вкладке «Kerberos» и изменяется в соответствии с введенными значениями полей.

Пример создания Keytab-файла (FreeIPA)

Имя компьютера — Test, имя домена — test.ru, DNS-имя сервера FreeIPA — server.test.ru. Для создания Keytab-файла выполните следующие действия на сервере FreeIPA:

- Добавьте узел test c IP-адресом ИКС.

- Добавьте службу HTTP c указанием узла test.test.ru.

- Выполните команду:

ipa-getkeytab -s server.test.ru -p HTTP/test.test.ru@TEST.RU -k /tmp/ics_01.keytab

где:

- -s server.test.ru — DNS-имя сервера FreeIPA;

- -p HTTP/test.test.ru@TEST.RU — имя принципала службы (SPN);

- -k /tmp/ics_01.keytab — путь до создаваемого Keytab-файла с указанием его имени.

В случае удачной настройки ИКС сообщит соответствующую информацию: «А-запись», «PTR-запись», «Попытка авторизации» должны иметь статус «Ок».

Если попытка прошла неудачно, ИКС выдаст рекомендации по их устранению.

Внимание! При подключении по протоколу Kerberos имя системы будет изменено на «имя.домен».

ИКС должен использовать контроллер домена как единственный DNS-сервер, иначе необходимо добавить перенаправление DNS-зоны домена на IP-адрес одного или нескольких контроллеров домена.

Настроить авторизацию на прокси с использованием Kerberos

- Укажите в браузере адрес прокси-сервера ИКС как имя, под которым ИКС введен в домен (например, test.office1.example.ru). По IP данный тип авторизации работать не будет.

- В настройках службы прокси укажите, что нужно использовать тип авторизации Kerberos.

Важно! Если пользователь не прошел Kerberos-авторизацию, ему будет предложено ввести логин и пароль для LDAP-авторизации. При этом если не используется LDAPS (с сертификатом), пароль при LDAP-авторизации будет передаваться в открытом виде.

Если Kerberos не настроен, то авторизация в VPN, связанная с Kerberos, будет недоступна.

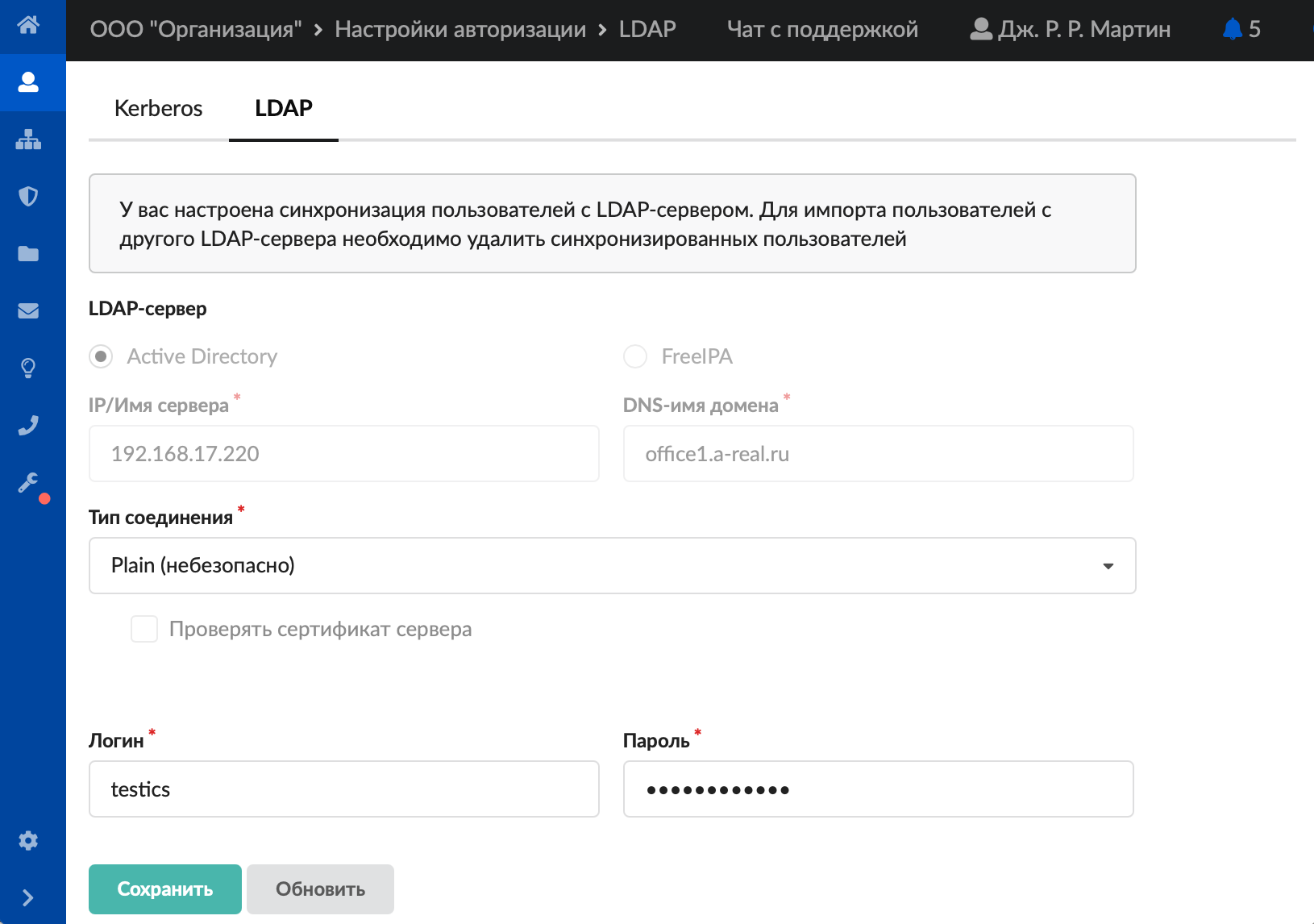

LDAP

Данные полей вкладки синхронизируются с формой импорта из LDAP.

-

Выберите LDAP-сервер: Active Directory либо FreeIPA. В окне подключения к LDAP в поле «IP/Имя сервера» необходимо вводить доменное имя, а не IP-адрес.

Внимание! Начиная с версии 8.4, пользователи, импортированные из FreeIPA, могут авторизоваться в веб-интерфейсе, на прокси-сервере (с использованием Kerberos) и почтовом сервере. Подключение по VPN таких пользователей на данный момент недоступно.

Для импорта пользователей необходимо указать логин пользователя как DN пользователя в LDAP-каталоге (например, uid=admin,cn=users,cn=accounts,dc=ipa,dc=test). -

Укажите порт через двоеточие в поле «IP/Имя сервера». До версии 11.3 этот параметр учитывался только при импорте пользователей, а начиная с версии 11.3 работает во всех модулях, взаимодействующих с LDAP-сервером.

- Выберите тип соединения (Plain (небезопасный тип соединения), StartTLS, LDAPS).

Если порт не указан в поле «IP/Имя сервера»:

-

для вариантов Plain и StartTLS используется порт 389.

-

для варианта LDAPS используется порт 636.

-

-

Если требуется, поставьте флаг «Проверять сертификат сервера». Для проверки сертификата импортируйте нужный CA-сертификат в общий раздел сертификатов на ИКС и добавьте его в доверенные. При неудачном подключении из-за ошибки проверки сертификата будет выдано сообщение: «Не удалось подключиться к LDAP-серверу из-за ошибки проверки сертификата».

-

Укажите логин и пароль пользователя домена (не обязательно администратора).

- Нажмите «Сохранить» — служба синхронизации будет запущена. Если поля были заполнены некорректно, настройки не будут сохранены.

Внимание! В ИКС не хранятся пароли пользователей, импортированных из LDAP. Если такому пользователю задать пароль, он сможет авторизоваться на ИКС только по логину и паролю, заданным на ИКС.

Начиная с версии ИКС 11.4 подключение через LDAPS и StartTLS будет недоступно, если серверный сертификат использует алгоритм хеширования SHA-1. Для обеспечения безопасного соединения рекомендуется перейти на более современные и надежные алгоритмы, такие как SHA-256.

Сайт ИКС

Сайт ИКС Скачать ИКС

Скачать ИКС Чейнджлог

Чейнджлог